Avenga uznana za czołową firmę w dziedzinie rozwoju AI w 2024 roku w rankingu Techreviewer

Dowiedz się dlaczego Techreview wyróżnił Avenga jako jedną z najlepszych firm w dziedzinie AI w 2024.

Bezpieczeństwo cyfrowe to cel łączący partnerów biznesowych po obu stronach – dostawcę usług IT i klienta. Pora zapomnieć o podejściu, w ramach którego broniło się jednej strony barykady. Firmy będą coraz więcej inwestować w portale oraz platformy służące bezpiecznej wymianie danych i to nie tylko tych związanych ze współpracą operacyjną. Organizacje będą zainteresowane wzajemną integracją usług, aby w sposób automatyczny i bezpieczny wymieniać swoje dane. Przyszłość mają platformy i kanały umożliwiające bezpieczną komunikację pomiędzy wieloma partnerami biznesowymi, a kluczem do sukcesu będzie szybkość i łatwość wdrożenia.

Dlaczego jest to takie ważne?

Wyobraź sobie, że mieszkasz na obrzeżach miasta, masz piękny dom ogrodzony wysokim płotem, monitoring i pitbulla. Zadbałeś o bezpieczeństwo najlepiej jak umiesz. Masz też sąsiada, z którym znasz się od lat i który cieszy się twoim zaufaniem. Od jego posesji dzieli cię zaledwie drewniany płot i niewielka furtka. W niepisany sposób, ale jednak macie pewne zasady postępowania i wyznaczone granice.

Pewnego dnia z twojego podwórka znika kosiarka. Nagranie z monitoringu wskazuje jednoznacznie, że złodziej przedostał się przez niezabezpieczoną furtkę z posesji sąsiada. Z jednej strony wiesz, że to nie sąsiad jest złodziejem, a z drugiej winisz go, że nie zadbał właściwie o bezpieczeństwo swojego obejścia. Oskarżasz innych, tylko nie siebie. Ty przecież zrobiłeś wszystko, żeby do tego nie doszło. Czy aby na pewno?

Opisany problem nie jest nowy, ale wbrew pozorom jest trudny do rozwiązania, szczególnie na płaszczyźnie biznesowej. Przenikają się bowiem obszary takie jak potrzeby biznesowe, bezpieczeństwo oraz wymagania prawne , gdzie świat umów i świat rzeczywistych działań ludzi często się rozchodzą.

Jednym ze sposobów na zminimalizowanie tych rozbieżności są interfejsy, aplikacje i platformy pozwalające na bezpieczną współpracę partnerów biznesowych. Obserwujemy to już w sektorze B2C, w rozwiązaniach e-commerce. W najbliższych latach zdominują one również obszar B2B, gdzie produkty firmy One Trust i podobne, staną się standardem.

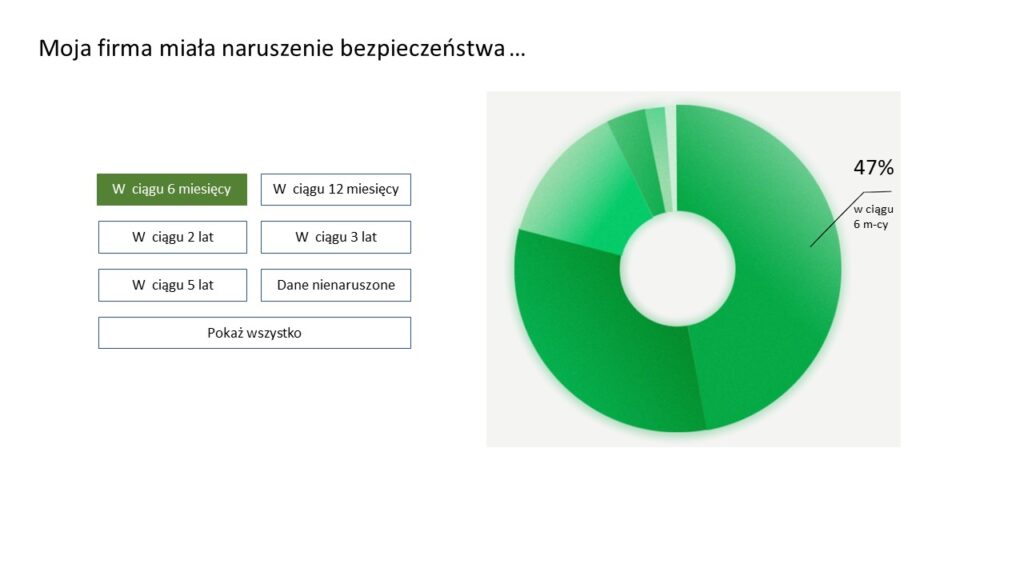

Wg raportu 2020 State of Security Operations, opublikowanego przez Forrester Consulting (02.2020), aż 47% firm miało problem z bezpieczeństwem w ciągu ostatnich 6 miesięcy.

Źródło: opracowanie własne na podstawie https://www.paloaltonetworks.com/resources/infographics/cortex-forrester-2020.html

Badanie pokazuje też, że największym wyzwaniem dla zespołów odpowiedzialnych za bezpieczeństwo w firmach na całym świecie jest rosnące tempo, natężenie i złożoność cyberataków, które nasiliły się jeszcze bardziej w okresie pandemii.

Potwierdzają to słowa Tonyi Ugoretz, zastępczyni dyrektora wydziału ds. cyberbezpieczeństwa FBI, która powiedziała, że IC3 (Crime Complaint Center) otrzymuje codziennie średnio 3000 – 4000 skarg dotyczących cyberbezpieczeństwa, podczas gdy w czasie poprzedzającym COVID-19, było ich około 1000.

Firma Gartner natomiast, w swoich raportach z października 2020, wskazuje nie tylko na wzrost zgłoszeń dotyczących włamań do biznesowej poczty e-mail, ale również na rosnącą liczbę oszustw związanych z phishingiem, w tym phishingiem SMS (smishing) oraz kradzieżą danych uwierzytelniających.

Skokowy wzrost liczby ataków dotyka firmy i branże, których poziom zabezpieczeń jest daleki od ideału, o czym świadczą m.in. wyniki badań Forrester Consulting. Źródło: opracowanie własne na podstawie https://www.paloaltonetworks.com/resources/infographics/cortex-forrester-2020.html

Źródło: opracowanie własne na podstawie https://www.paloaltonetworks.com/resources/infographics/cortex-forrester-2020.html Źródło: opracowanie własne na podstawie https://www.paloaltonetworks.com/resources/infographics/cortex-forrester-2020.html

Źródło: opracowanie własne na podstawie https://www.paloaltonetworks.com/resources/infographics/cortex-forrester-2020.html

Z powodu narastającej skali ataków, koncepcja „Zero Zaufania” (Zero Trust), powinna stać się strategią każdej firmy, która chce bezpiecznie rozwijać swój biznes.

Koncepcja Zero Trust koncentruje się na założeniu, że organizacje nie powinny ufać niczemu, co znajduje się wewnątrz lub na zewnątrz ich działań, a zamiast tego muszą weryfikować wszystko, co próbuje połączyć się z ich systemami. Jest to sposób myślenia o bezpieczeństwie wykorzystujący m.in takie rozwiązania jak:

Podobnie jak w przypadku innych działań IT w dzisiejszych czasach, Zero Trust to nie tylko technologia, to przede wszystkim sposób myślenia i ciągły proces doskonalenia.

W Avenga uważamy, że jest to najlepsza podstawa do stworzenia przemyślanej strategii, gwarantującej cyfrowe bezpieczeństwo firmy.

Nikt nie ma patentu na bezpieczeństwo. Nie zależy ono od wielkości i rozpoznawalności marki, ale od świadomych działań, które powinny stanowić część strategii każdej firmy.

Co to znaczy mieć dobry plan? W Avenga odpowiadamy: bądź proaktywny. Proaktywność to postawa, w której przejmujesz odpowiedzialność za to, co się dzieje i nie czekasz, aż ktoś wręczy ci pudełko z narzędziami. W sferze bezpieczeństwa warto działać prewencyjnie i przeznaczać środki na właściwą ochronę danych, bo koszt ich utraty może być niewspółmiernie wyższy – m. in. paraliż operacyjny, ale również negatywny wpływ na wizerunek marki.

W świecie cyberbezpieczeństwa zasady gry często się zmieniają. Wygrywa ten, kto umie za nimi nadążyć. Jak tego dokonać?

Znaczna część korespondencji biznesowej jest prowadzona drogą mailową. W dobie obecnego rozwoju technologicznego istnieje jednak wiele innych rozwiązań, które są wygodniejsze i bezpieczniejsze. Należą do nich:

Kiedy już jednak korzystasz z korespondencji e-mail, pomyśl o bezpieczeństwie informacji, które przesyłasz. Stosuj zaszyfrowanie wiadomości i przesyłaj załączniki opatrzone podpisem elektronicznym.

Komunikacja w biznesie jest najważniejsza. Często przedmiotem wymiany jest informacja poufna, warto ocenić, czy kanały komunikacji, które stosujesz, są tymi najbardziej bezpiecznymi. Wprowadź dwuskładnikowe uwierzytelnianie, stosuj jednorazowe hasła, przydzielaj minimalne uprawnienia oraz sprawdź czy podstawowe zasady bezpieczeństwa zostały zastosowane. Wymagaj tego samego od swoich partnerów biznesowych.

W obronie przed atakami i wyciekami poufnych danych trzeba mieć zaufanych partnerów. Procedury w połączeniu z dzisiejszą technologią sprawiają, że firmowe aktywa oraz współpraca z klientami i kontrahentami mogą być bezpieczne pod warunkiem, że nauczymy się bronić naszej fortecy nie tylko na jej progu.

* USA i Kanada, obowiązują wyjątki

Rozpocznij rozmowę

Chętnie odpowiemy na Twoje pytania. Skorzystaj z poniższego formularza, aby skontaktować się z nami. Odezwiemy się do Ciebie wkrótce.